关于Linux Polkit本地权限提升漏洞的修复

近日,Linux Polkit 工具集被曝出存在本地权限提升的漏洞(CVE-2021- 4034)。目前漏洞利用代码已在互联网公开。现将该漏洞部分可公开信息整理如下,请各单位及时排查本单位内部可能受影响的系统,并采取加固措施,防止安全风险扩大。

一、漏洞描述

Linux Polkit 工具集是 Linux 系统在安装过程中自带的系统工具集,其中包括大量运维常用工具。该工具集中的 pkexec 在特定情况下无法正确处理调用参数计数,因此会尝试将环境变量作为命令执行。攻击者可以通过控制环境变量,使自身从系统普通用户权限提升至管理员权限,对主机安全造成严重威胁。

二、漏洞影响范围

由于 polkit 为系统预装工具,目前主流 Linux 版本均受影响。以下 polkit 版本为对应操作系统的修复版本:

CentOS 系列:

CentOS 6:polkit-0.96-11.el6_10.2

CentOS 7:polkit-0.112-26.el7_9.1

CentOS 8.0:polkit-0.115-13.el8_5.1

CentOS 8.2:polkit-0.115-11.el8_2.2

CentOS 8.4:polkit-0.115-11.el8_4.2

Ubuntu 系列:

Ubuntu 20.04 LTS:policykit-1 - 0.105-26ubuntu1.2

Ubuntu 18.04 LTS:policykit-1 - 0.105-20ubuntu0.18.04.6

Ubuntu 16.04 ESM:policykit-1 - 0.105-14.1ubuntu0.5+esm1

Ubuntu 14.04 ESM:policykit-1 - 0.105-4ubuntu3.14.04.6+esm1

三、检测方法与修复建议

检测方法

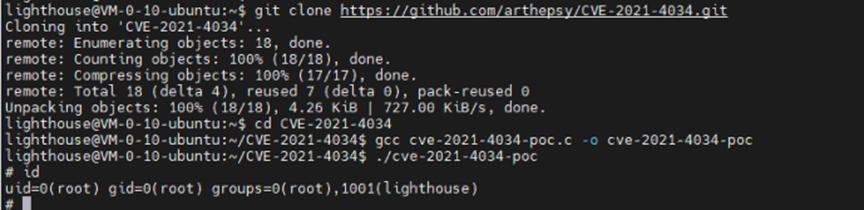

当前该漏洞利用脚本已被上传至 GitHub,地址如下:

https://github.com/zhzyker/CVE-2021-4034

可使用该脚本检测本机是否存在漏洞,或检查漏洞是否修复完成。

修复建议

目前各 Linux 发行版官方均已给出安全补丁,建议用户尽快升级至安全版本,或参照官方说明措施进行缓解,CentOS、Ubuntu 及 Debian 用户可参考以下链接:

https://ubuntu.com/security/CVE-2021-4034

https://access.redhat.com/security/cve/CVE-2021-4034

https://security-tracker.debian.org/tracker/CVE-2021-4034

四、临时修复方案

- 通过权限调整的方式将 pkexec 的 SUID-bit 权限进行删除;

Chmod 0755 /usr/bin/pkexec

- 若 pkexec 为非必要,可临时删除该可执行程序。